È un nuovo ransomware che cripta tutte le versioni di Windows e Windows Server, utilizza la tecnica fileless per sferrare l’attacco: è il ransomware Buran.

Alcuni ricercatori hanno recentemente scoperto un nuovo ransomware che sarebbe in grado di infettare tutte le versioni dei sistemi operativi Windows; parliamo in particolare dalla versione XP in poi, mentre per quanto riguarda Windows Server, dalla versione 2003 a seguire.

Questo malware viene venduto tuttora in un forum underground russo sulla base del modello Ransomware-As-A-Service (Raas); questo significa che si trova già pacchettizzato e pronto per essere usato da chiunque. Gli autori di Buran trattengono dai riscatti ottenuti circa il 25% del totale, a differenza di altri malware (vedi GandCrab).

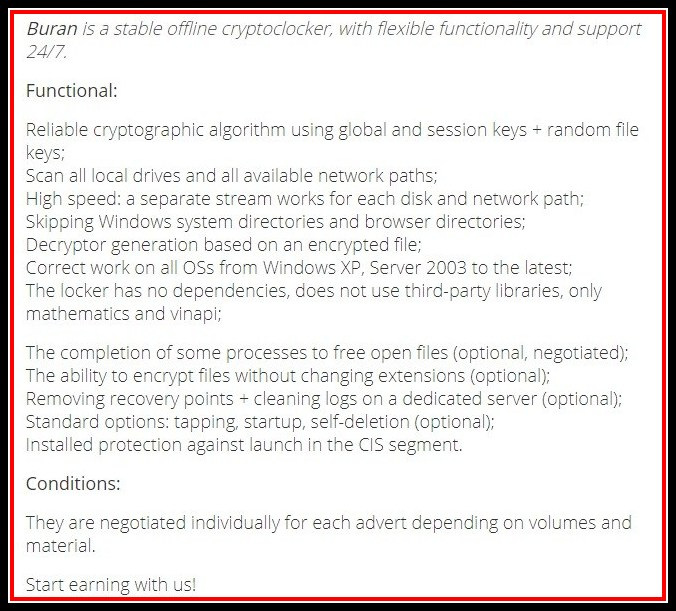

Annuncio pubblicitario sul Forum

I ricercatori stessi, frequentando il forum, hanno scoperto che i cybercriminali sono disposti a trattare sul prezzo di vendita di Buran: tutto dipende dalla garanzia di riuscire ad infettare un alto numero di sistemi operativi; garantendo anche un supporto tecnico nel caso che qualcuno riscontri difficoltà.

Una curiosità su Buran: i ricercatori hanno scoperto che è stato progettato per bloccarsi nel momento in cui dovesse incontrare il fuso orario di determinate ex repubbliche sovietiche. In questi casi il ransomware eseguirà il processo di sistema ExitProcess per bloccare l’infezione e sistemare al situazione.

Seconda curiosità: il nome deriva dalla programma spaziale sovietico, Buran, cancellato però nel 1992 con il crollo dell’Unione Sovietica.

Come funziona l’infezione?

I ricercatori di cybersecurity hanno individuato nel RIG Exploit Kit lo strumento per infettare le macchine target; questo sfrutta una grave vulnerabilità del modulo VBScript Engine di Internet Explorer, che viene identificata come CVE-2018-8174. Il codice malevolo di Buran viene scaricato nel sistema ormai compromesso, dopo che l’exploit della vulnerabilità ha avuto successo.

Il codice e il packer sono scritti con il linguaggio di programmazione Delphi; questa scelta per rendere più complicata l’analisi statica del malware.

Il packer permette di decriptare il codice malevolo ed eseguirlo direttamente nella memoria del sistema. È proprio questa la particolarità che permette di classificarlo come ransomware fileless: un malware che non va a memorizzare nessun file nell’hard disk, riuscendo così a nascondersi ai classici antivirus basati sulle firme virali. Esiste una seconda versione di Buran, in cui i criminali hanno apportato numerose modifiche e miglioramenti.

Nel momento in cui l’infezione del sistema target nella macchina verrà completata, il ransomware creerà la “classica” nota con la richiesta di riscatto che la vittima visualizzerà sul proprio desktop.

Come proteggersi?

I principali canali con cui un ransomware fileless si diffonde sono gli attacchi di phishing (tramite mail) e creazione di siti web ad hoc (per eseguire script maligni nel browser del malcapitato). Quindi cosa fare per tentare di difendersi?

- Sostituire gli antivirus che si basano sulle firme virali con software che utilizzano lo studio comportamentale, in grado, quindi, di notare attività sospette anche senza alcun file memorizzato sull’hard disk;

- Applicare il principio di Least Privilege, ossia mantenere e verificare in modo periodico quali utenti siano attivi e quali inattivi, controllando anche i loro permessi;

- Effettuare backup periodici dei file;

- Aggiornare periodicamente i propri sistemi, applicare le patch risulta estremamente importante;

- Informare e formare gli utenti, rendendoli consapevoli dei pericoli si rende più difficile il compito dei cyber criminali.

Vuoi aumentare il tuo livello di sicurezza informatica?

Hai un classico antivirus che si basa su firme virali o non fai backup periodici?

Fonte dei contenuti: Cybersecurity360.it