Reverse Charge: cambia il regime IVA su Tablet e Laptop

Dal 2 maggio 2016 al 31 dicembre 2018, il reverse charge si applica alle cessioni di Tablet-TabletPc-Laptop, Console da gioco.

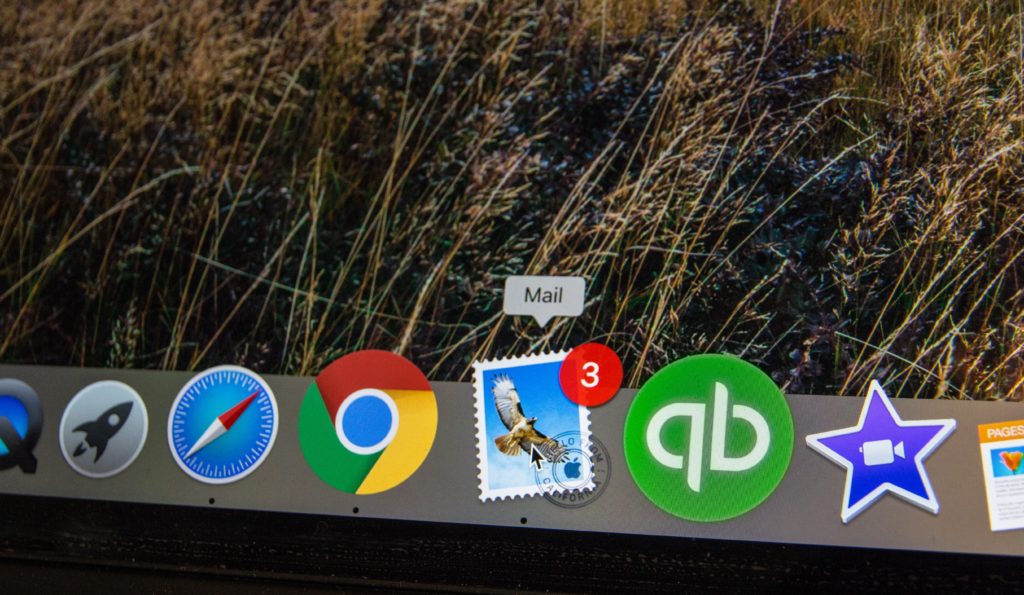

Come conservi il contenuto della tua PEC?

Il contenuto della PEC va conservato a norma, pena l’invalidità giuridica del documento in caso di eventuale contenzioso. Il Codice Civile agli artt. 2214 e 2220 prevede l’obbligo di conservazione della corrispondenza commerciale per 10 anni, ivi compresa la posta elettronica e quella certificata. La maggior parte dei gestori di PEC Posta Elettronica Certificata (InfoCert, Aruba, […]

12 buoni motivi per la virtualizzazione delle app

La virtualizzazione delle applicazioni dei desktop Windows porta notevoli vantaggi alle aziende che possono organizzare la loro forza lavoro, ovunque si trovi con un accesso sicuro a dati ed applicazioni. I collaboratori riescono a lavorare al meglio da posti diversi, con diversi dispositivi aumentando notevolmente la loro produttività.

Sai come scegliere una password sicura?

SplashData ha pubblicato come ogni anno la classifica delle password più utilizzate dagli utenti.

5 passi avanti sulla strada della sicurezza informatica

Nel rapporto Clusit 2015, la crescita degli investimenti in sicurezza informatica nell’anno ha segnato un +8% rispetto il 2014; ma non riesce a tenere il passo degli hacker sempre più “professionisti” del cyber crimine e fatica a contrastare attacchi in costante aumento.

Azienda digitale: come e perché passare da una gestione della sicurezza a un’architettura della sicurezza

Per imprese e organizzazioni sempre più informatizzate la sofisticazione delle minacce da un lato e la massiccia digitalizzazione dall’altro hanno profondamente cambiato scala e valore del rischio.

Sei motivi per cui scegliere Veeam Enterprise o Enterprise Plus

Ti spieghiamo tecnicamente quali sono le funzionalità aggiuntive che trovi nelle versioni Enterprise ed Enterprise Plus di Veeam.

Che cos’è l’Unified Threat Management o UTM?

L’ Unified Threat Management (UTM) è un termine coniato dall’analista dell’ IDC Charles Kolodgy nel 2003, per rappresentare un’unica appliance di network security integrata contenente firewall, antivirus per gateway, intrusion detection e intrusion prevention (IDS/IDP).

Che cos’è BYOS?

Le stesse tecnologie su cui si basa l’avanzamento della diffusione di BYOD (Bring Your Own Device) consentono agli utenti di accedere anche a software diverso da quello aziendale. Si parla in questo caso di BYOS: Bring Your Own Software.

L’encryption come protegge i dati aziendali?

Spesso si parla di encryption ma le aziende, o non sanno di che cosa esattamente si sta parlando, o non si rendono conto di quanto sia importante e di come potrebbero usarla per proteggere i propri dati.